近日,一项关于微软远程注册表客户端的高危漏洞引起了广泛关注。据悉,该漏洞编号为cve-2024-43532,其概念验证代码已被安全专家公开。

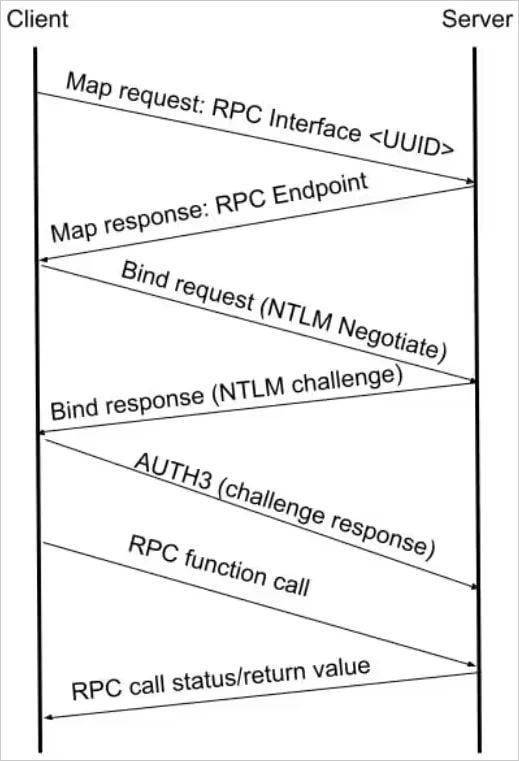

该漏洞利用了windows注册表客户端在smb传输协议缺失时,回退到旧传输协议的机制。这一机制降低了认证过程的安全性,使得攻击者能够控制windows域。

具体来说,攻击者可以利用该漏洞,将ntlm认证转发至active directory证书服务,进而获取用户证书,实现进一步的域认证。

该漏洞影响范围广泛,涵盖了从windows server 2008到2022的所有版本,以及windows 10和windows 11。

该漏洞最初由akamai研究员stiv kupchik于2月1日发现并报告给微软。经过多次沟通和验证,微软最终在10月发布了修复程序。